Привет! Меня зовут Андрей Черниенко, я — Middle Support Administrator в Favbet Tech, и с марта уже пошел третий год моей работы. Моя первая должность в Favbet была Junior Support Administrator, а на Middle перешла примерно год назад.

Мои первые DDOS-атаки

На решение ддосить вражеские сайты меня и многих других натолкнул наш Team Lead Александр Старостенко, он поделился с нами ссылкой на Telegram-канал, где обучали запускать DDOS-атаки, а также занимались их координацией.

За работой

В момент первого запуска атаки из моего ПК я почувствовал только удовольствие от того, что у меня получилось все правильно настроить. Больше ничего ощутить не успел, потому что атакованный ресурс «упал» через пару минут 🙂

Такую инициативу у нас очень поддержали. Айтишники в компании сами по себе очень инициативные люди и вообще, если можно так сказать, «за любой движ». Сначала это было самоорганизованно внутри нашего айтишного круга, а потом появилась инициатива создать свою киберармию из всех желающих сотрудников Favbet. В самом начале мне помогали коллеги и люди, уже успешно проводившие DDOS-атаки.

Прямого опыта с DDOS-атаками до вступления в IT Army у меня не было, понимал только принцип их работы. Но должен сказать, что моя работа в Favbet требует от меня решения разных задач, и не редко эти задачи приходится решать креативным способом. Я думаю, что именно опыт работы в компании помог мне быстро разобраться в этом деле.

Как происходят атаки

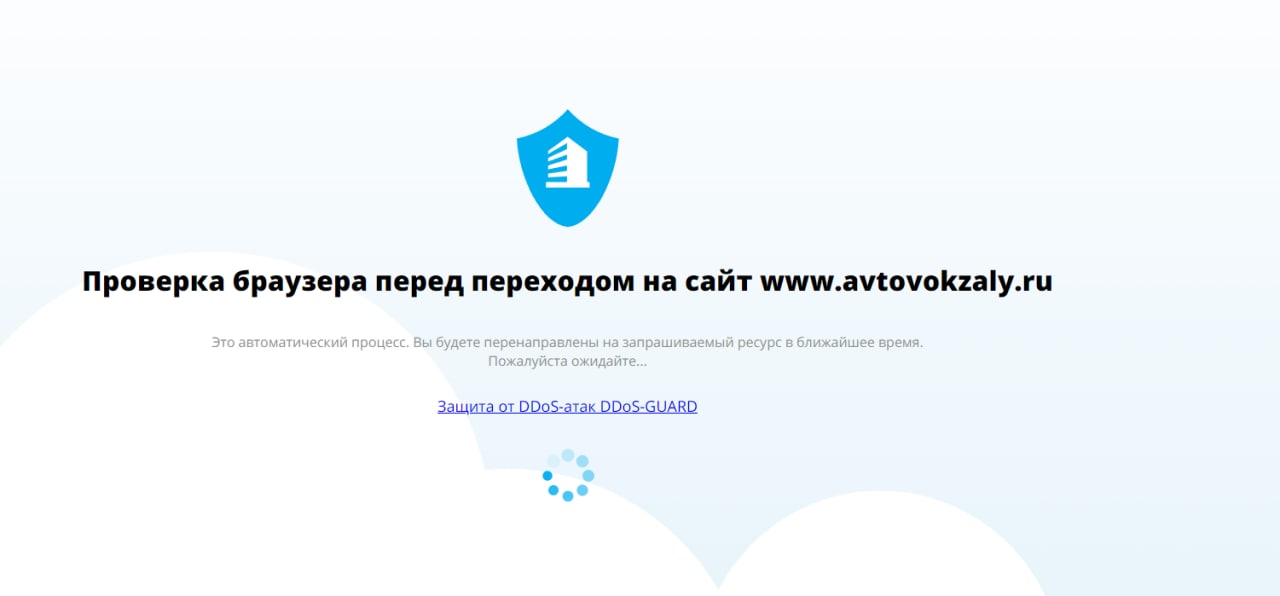

Если говорить об анализе целей, то это относительно несложно, достаточно выбрать саму цель и проверить наличие открытых портов с помощью сайта https://2ip.ua/. Но атаки наносятся комплексно. Если атака идет, например, на какой-нибудь банковский ресурс, то этого будет мало. К счастью, уже все, что нужно, есть в открытом доступе в тематических Telegram-каналах 🙂

Я лично для DDOS-атак использую mhddos_proxy — этот инструмент разработан украинскими программистом. Он наносит атаки, используя огромный список прокси-серверов и очень эффективен, потому что может атаковать сразу несколько ресурсов, также его относительно просто установить. Вот, например, инструкция для Windows.

Виртуальные машины в помощь

Самое интересное для меня в работе нашей IT-армии было то, как в начале работы участники нашей группы искали разный софт и способы нанесения цифрового поражения врагу. В нашей команде есть Сергей Баснин (Erlang Team Lead) — он проявил в этом особую креативность, потому что для запуска атак он использовал не только свой ПК, а разворачивал виртуальные машины на сервисах Azure и Kamatera, что усилило эффективность этих атак в разы.

С первых дней меня поразило единство людей, которые запускают атаки, потому что эффективность DDOS-атаки напрямую зависит от количества запускающих ее людей: чем больше, тем эффективнее.

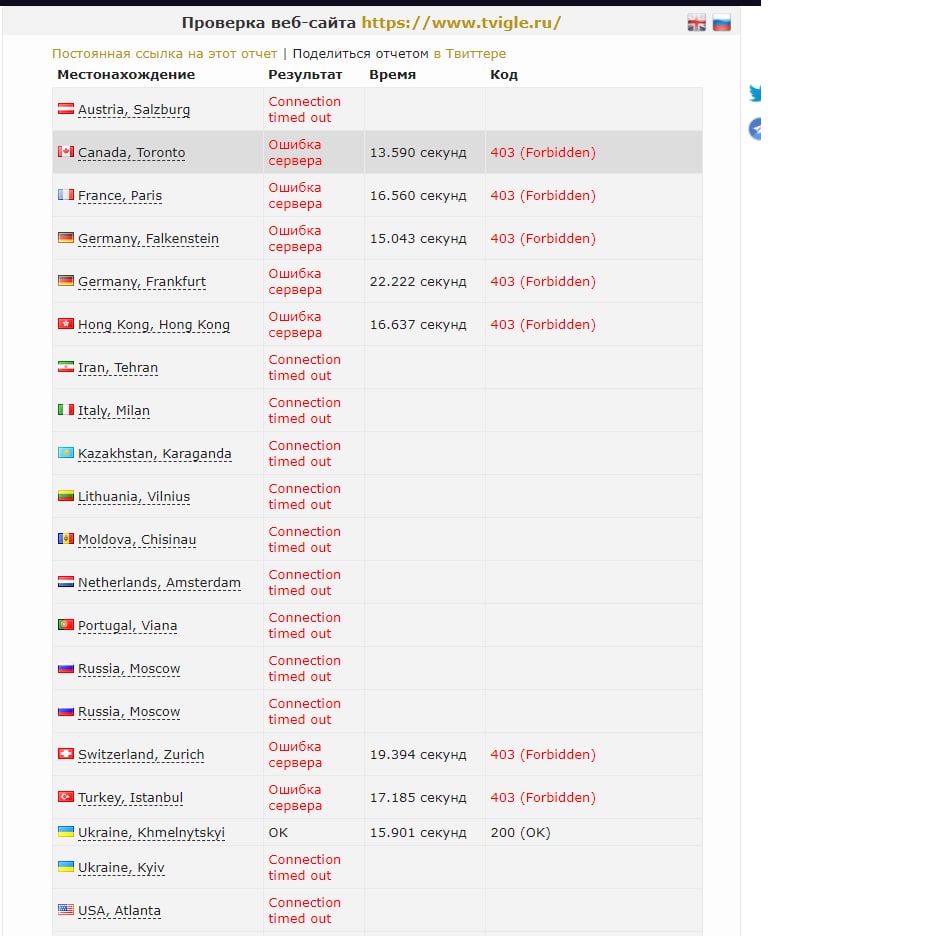

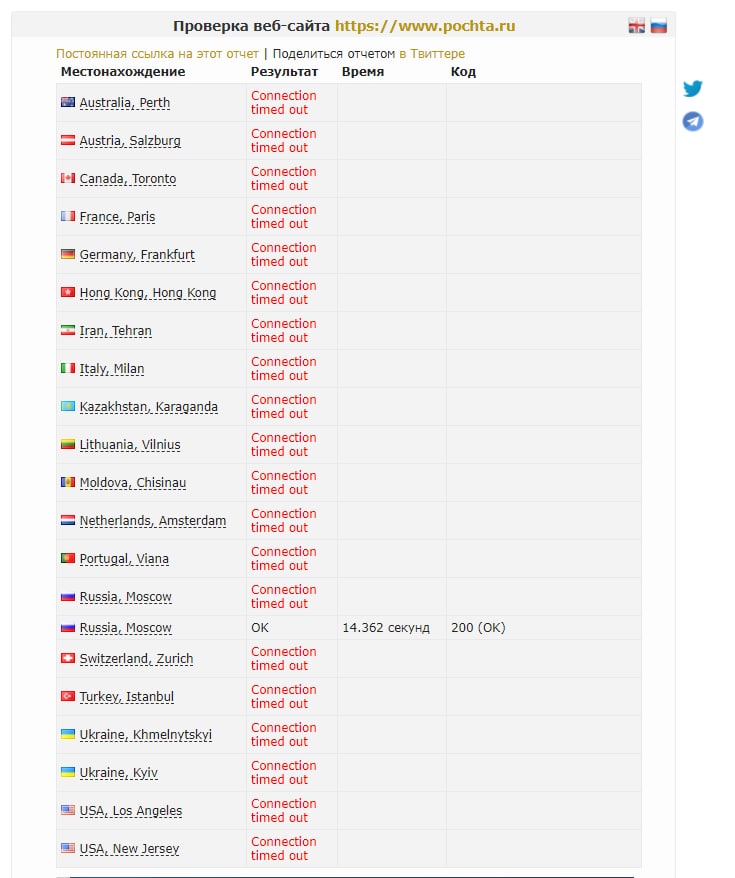

В первые же дни я видел, как ресурсы страны-агрессора падают в течение считанных минут — это действительно удивляет и поражает одновременно.

Наша IT-армия в Favbet — это часть огромной IT Army of Ukraine.

Наши атаки успешны на 90%

Сейчас процесс стал более организованным, все атаки скоординированы и нацелены на важные объекты в индустрии врага, такие как операторы фискальных данных, авиаперевозчики, система «Меркурий» и многие другие.

В IT-армии Favbet Tech сейчас 36 человек, но готовы принять всех, кто хочет присоединиться 🙂

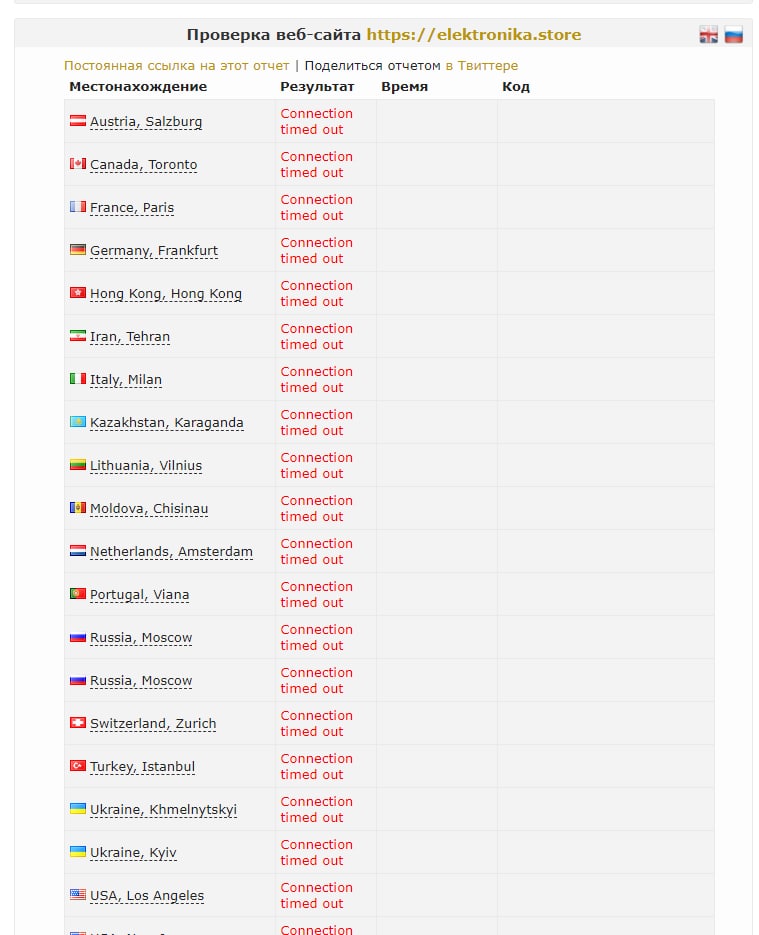

Всего было атаковано 1000-1200 сайтов, API и других ресурсов, успешность атак около 85-90%, больше зависит от того, включают ли там геозащиту.

Этот материал – не редакционный, это – личное мнение его автора. Редакция может не разделять это мнение.

Сообщить об опечатке

Текст, который будет отправлен нашим редакторам: