Новый хитрый вирус для Linux скрывает себя и другие вредоносные ПО — что известно

Исследователи выяснили, как работает и на что способен новый вирус для Linux — Symbiote. Специалисты утверждают, что обнаружить его практически невозможно, пишет Intezer. И вот, почему.

Откуда взялся вирус

Впервые обнаружили Symbiote в ноябре 2021 года — предположительно, он был написан для финансового сектора в Латинской Америке, так как доменные имена иногда выдают себя за крупные бразильские банки. После заражения компьютера вирус полностью скрывает себя и любое другое вредоносное ПО, используемое злоумышленниками.

Расследование на зараженной машине может ничего не выявить, поскольку все файлы, процессы и сетевые артефакты скрыты вредоносной программой. В дополнение к возможностям руткита вредоносное ПО предоставляет злоумышленнику лазейку для входа в систему и выполнения команд с наивысшими привилегиями.

Как происходит заражение

Поскольку вирус чрезвычайно уклончив, заражение Symbiote незаметно. Это не отдельный исполняемый файл, а библиотека общих объектов, которая загружается во все запущенные процессы с помощью LD_PRELOAD (это позволяет загружать его перед любыми другими объектами) и заражает компьютер.

Особенности Symbiote

Одной из необычных особенностей является функция перехвата пакетов Berkeley Packet Filter (BPF). Вирус использует ее для сокрытия вредоносного сетевого трафика на зараженном компьютере. Когда администратор запускает любой инструмент захвата пакетов на зараженной машине, байт-код BPF внедряется в ядро, которое определяет, какие пакеты должны быть захвачены. В этом процессе Symbiote сначала добавляет свой байт-код, чтобы он мог отфильтровать сетевой трафик, который не должен видеть программное обеспечение для захвата пакетов.

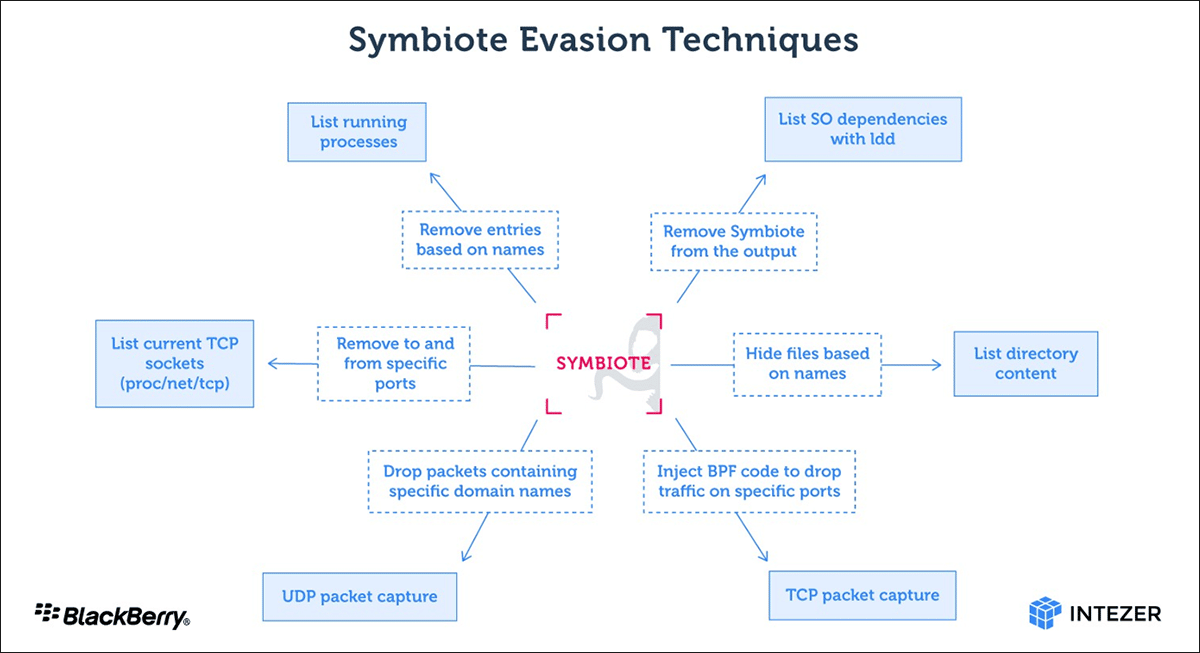

Инфографика Intezer

Вредоносная программа Symbiote скрывает не только свое присутствие, но и других файлов, связанных с вредоносной программой, развернутой вместе с ней.

Что нужно вирусу

Цель вредоносной программы — сбор учетных данных и предоставление удаленного доступа к компьютеру. Последнее происходит через перехват нескольких функций Linux Pluggable Authentication Module (PAM): расставленные ловушки позволяют злоумышленнику аутентифицироваться на компьютере с любой службой, использующей PAM. Сюда входит, например, Secure Shell. После аутентификации Symbiote предоставляет функциональные возможности для получения root-прав. Злоумышленник может делать в вашем компьютере что угодно — красть файлы или использовать мощности для майнинга крипты (хотя, учитывая курс, это маловероятно).

Как его выявить

Из-за того, что вирус работает как руткит пользовательского уровня, найти его будет непросто. Для обнаружения аномальных DNS-запросов может использоваться сетевая телеметрия. Инструменты безопасности — EDR и антивирус — должны быть статически связаны, чтобы гарантировать, что они не «заражены» руткитами. Только так они могут быть эффективны.

Сообщить об опечатке

Текст, который будет отправлен нашим редакторам: