електронна пошта

Новини -

26.12.2025 11:22

Google дозволить користувачам Gmail змінювати свій логін електронної пошти

Автор новин

Google запускає нову функцію, яка дозволить користувачам змінювати основну адресу електронної пошти Gmail. Змінити ім’я (логін) тепер можна в налаштуваннях «Мій обліковий запис», пише Neowin.

Новини -

03.10.2025 16:40

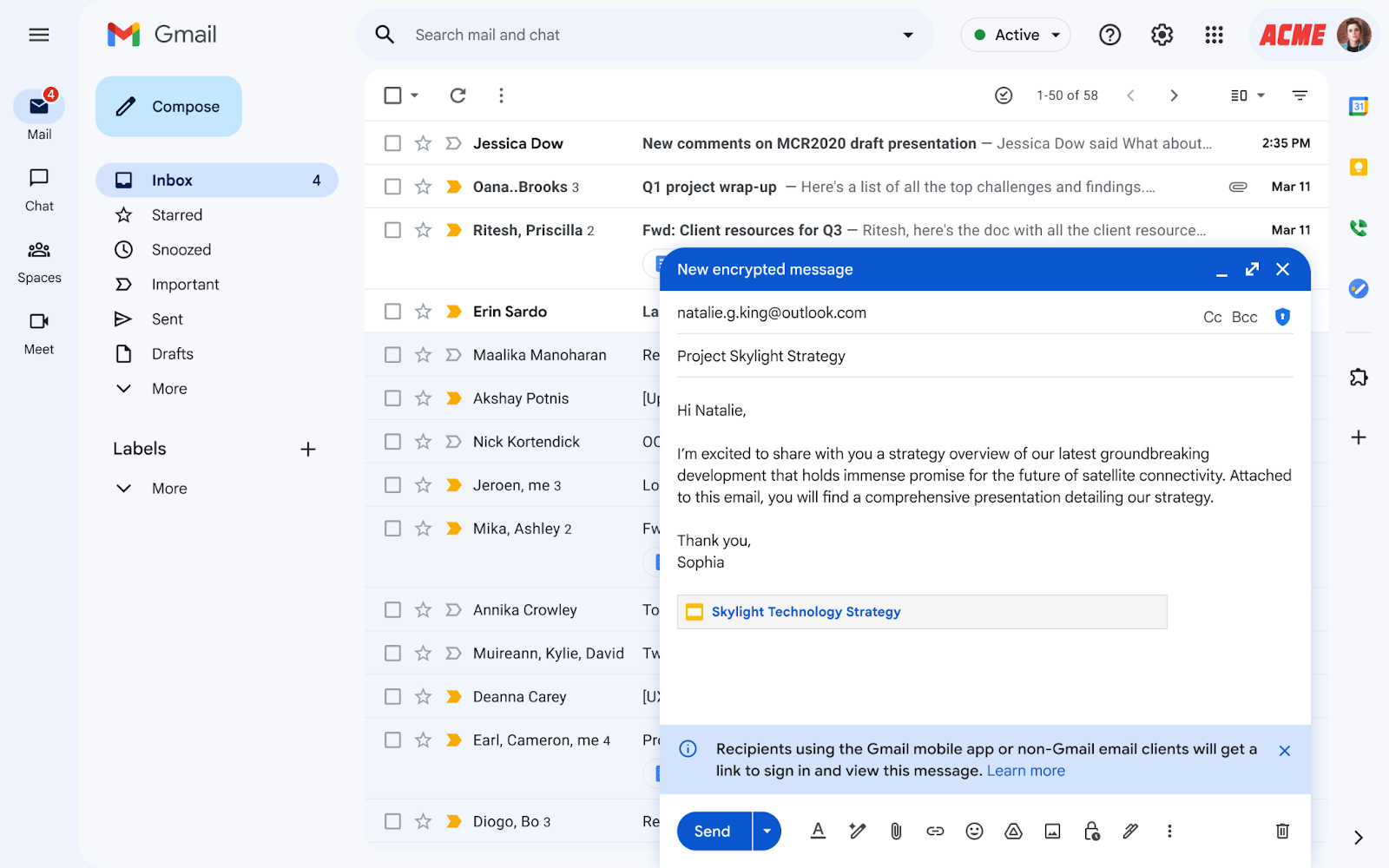

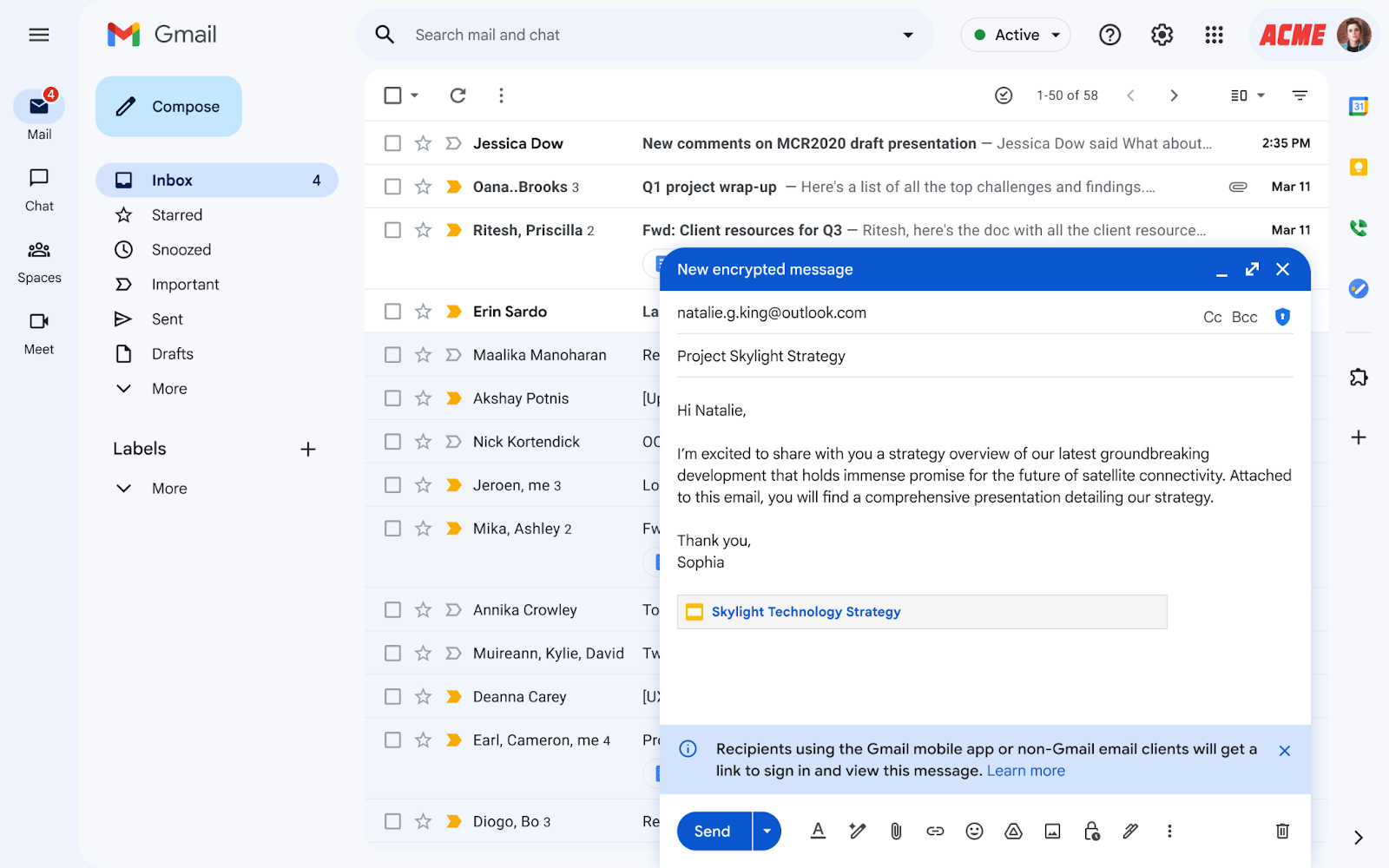

Gmail додає наскрізне шифрування на відправку електронних листів будь-кому

Автор новин

Google оголошує, що користувачі Gmail тепер можуть надсилати електронні листи з наскрізним шифруванням будь-кому, навіть якщо поштова адреса одержувача знаходиться у іншого постачальника послуг e-mail. Про це пише блог Google.

Новини -

05.12.2024 14:15

Хакери навчились використовувати для атак пошкоджені файли Word

Автор новин

Кіберзлочинці винайшли новий спосіб атак, який дозволяє оминати систему безпеки електронної пошти. Для цього вони використовують пошкоджені файли Microsoft Word, повідомляє TechRadar.

Новини

Всюди брехня: розробник програми для обману на співбесідах визнав, що збрехав журналістам про свій дохід

06.03.2026 18:06Cursor запускає ще один інструмент агентного кодування — Automations

06.03.2026 17:16Зарплати українських розробників: наймів більше, але грошей менше

06.03.2026 12:28«Вже не можу писати код вручну»: збій в роботі Claude викликав проблеми у деяких розробників

06.03.2026 11:05OpenAI випускає GPT-5.4 — найкращу, але найдорожчу LLM компанії

06.03.2026 09:13Топ текстів тижня

5.

Сообщить об опечатке

Текст, который будет отправлен нашим редакторам: