Хакери активно маскуються під українські благодійні фонди — CERT-UA

Протягом жовтня-грудня 2025 року командою реагування на кіберзагрози CERT-UA, у взаємодії з Командою реагування на кіберінциденти ЗС України (в/ч А0334), вжито заходів з дослідження низки кібератак, які направлені на представників Сил оборони України. Характерною особливістю цього випадку є те, що російські хакери видають себе за українські благодійні фонди.

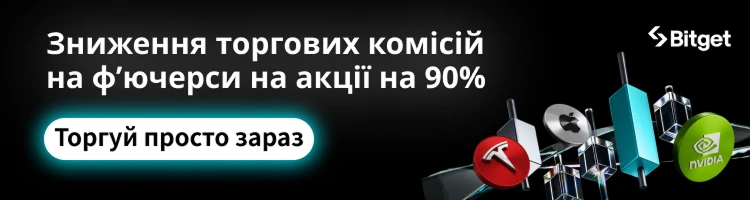

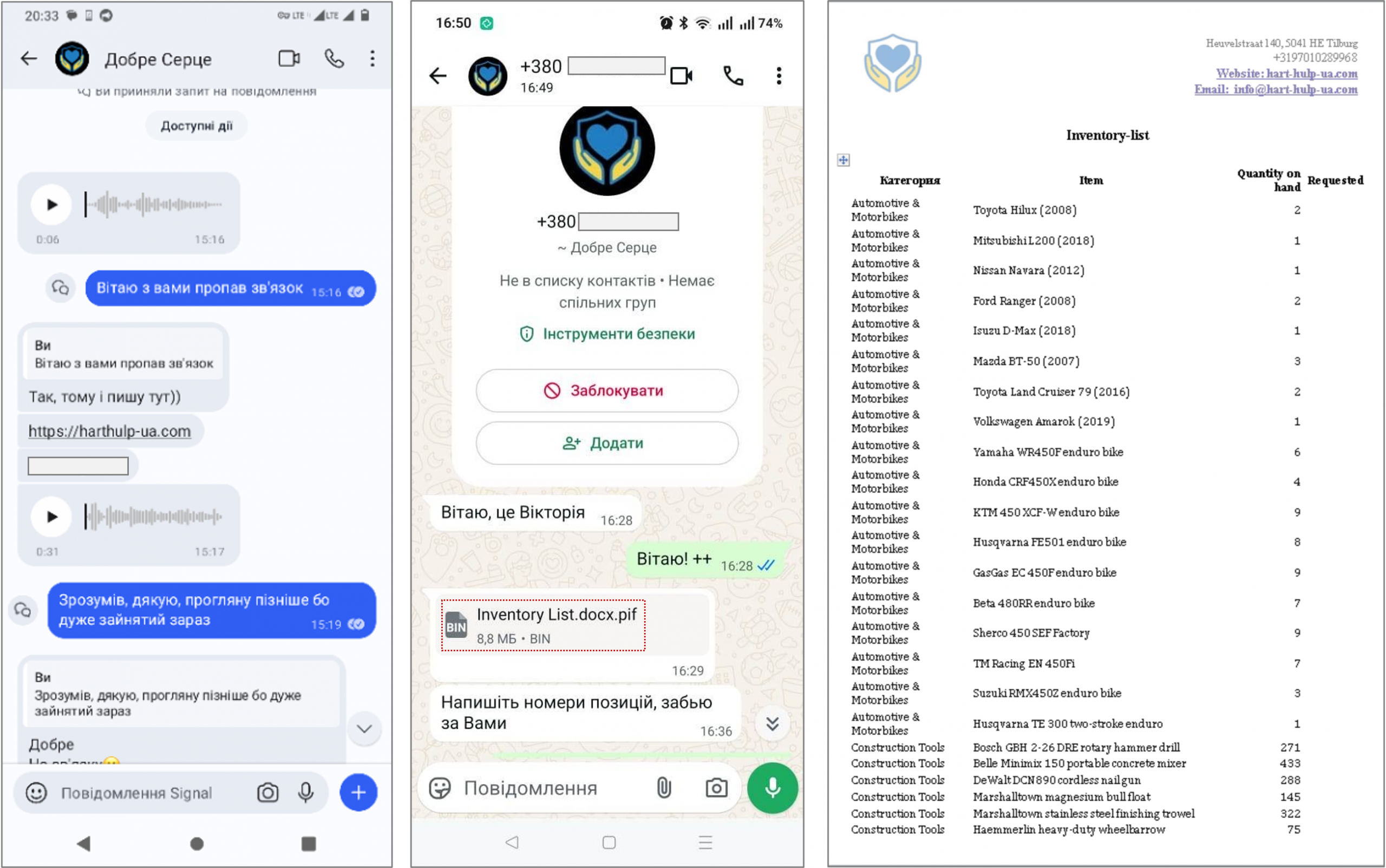

Як правило, атаки починаються з повідомлень через месенджери Signal або WhatsApp, в яких одержувачів просять відвідати веб-сайт нібито благодійного фонду та завантажити захищений паролем архів з документами.

Архіви містять виконувані PIF-файли (.docx.pif) та корисні навантаження PluggyApe, які іноді надсилаються безпосередньо через додаток для обміну повідомленнями. Шкідливий виконуваний PIF-файл створено за допомогою інструменту з відкритим кодом PyInstaller для об’єднання Python-застосунків в один пакет з усіма необхідними залежностями.

Код основного програмного засобу класифіковано як бекдор PluggyApe. Він профілює хост, надсилає інформацію зловмисникам, включаючи унікальний ідентифікатор жертви, а потім очікує на виконання команд. PluggyApe отримує адреси командного типу (C2) із зовнішніх джерел, таких як rentry.co та pastebin.com, де вони публікуються у форматі base64.

Іноді атака поєднується з використанням скомпрометованих облікових записів або номерів телефонів українських телекомунікаційних операторів.

«Первинна взаємодія з об’єктом кібератаки все частіше здійснюється з використанням легітимних облікових записів, номерів телефонів українських мобільних операторів та українською мовою, включаючи аудіо- та відеозв’язок», — пояснюють у CERT-UA.

«Зловмисник може продемонструвати детальні та відповідні знання про особу, організацію та специфіку її діяльності».

Повний список індикаторів компрометації (IoC), включаючи шахрайські веб-сайти, які видають себе за благодійні фонди, наведено наприкінці звіту CERT-UA.

Нагадаємо, що не так давно на LinkedIn виявили небезпечну хакерську кампанію, націлену на розробників. Кіберзлочинці розсилають фейкові запрошення на роботу від імені «стартапа штучного інтелекту DLMind», пропонуючи пройти технічне тестове завдання. Насправді за цим стояла багатоетапна атака під назвою BeaverTail.

Сообщить об опечатке

Текст, который будет отправлен нашим редакторам: