Новий хитрий вірус для Linux приховує себе та інші шкідливі ПЗ — що відомо

Дослідники з’ясували, як працює і на що здатний новий вірус для Linux — Symbiote. Фахівці стверджують, що виявити його практично неможливо, пише Intezer. І ось чому.

Звідки взявся вірус

Вперше виявили Symbiote у листопаді 2021 року — імовірно, він був написаний для фінансового сектора в Латинській Америці, оскільки доменні імена іноді видають себе за великі бразильські банки. Після зараження комп’ютера вірус повністю приховує себе і будь-яке інше шкідливе ПЗ, використовуване зловмисниками.

Розслідування на зараженій машині може нічого не виявити, оскільки всі файли, процеси та мережеві артефакти приховані шкідливою програмою. На додаток до можливостей руткіта шкідливе ПЗ надає зловмиснику лазівку для входу в систему та виконання команд із найвищими привілеями.

Як відбувається зараження

Оскільки вірус є надзвичайно ухильним, зараження Symbiote непомітно. Це не окремий файл, а бібліотека загальних об’єктів, яка завантажується в усі запущені процеси за допомогою LD_PRELOAD (це дозволяє завантажувати його перед будь-якими іншими об’єктами) і заражає комп’ютер.

Особливості Symbiote

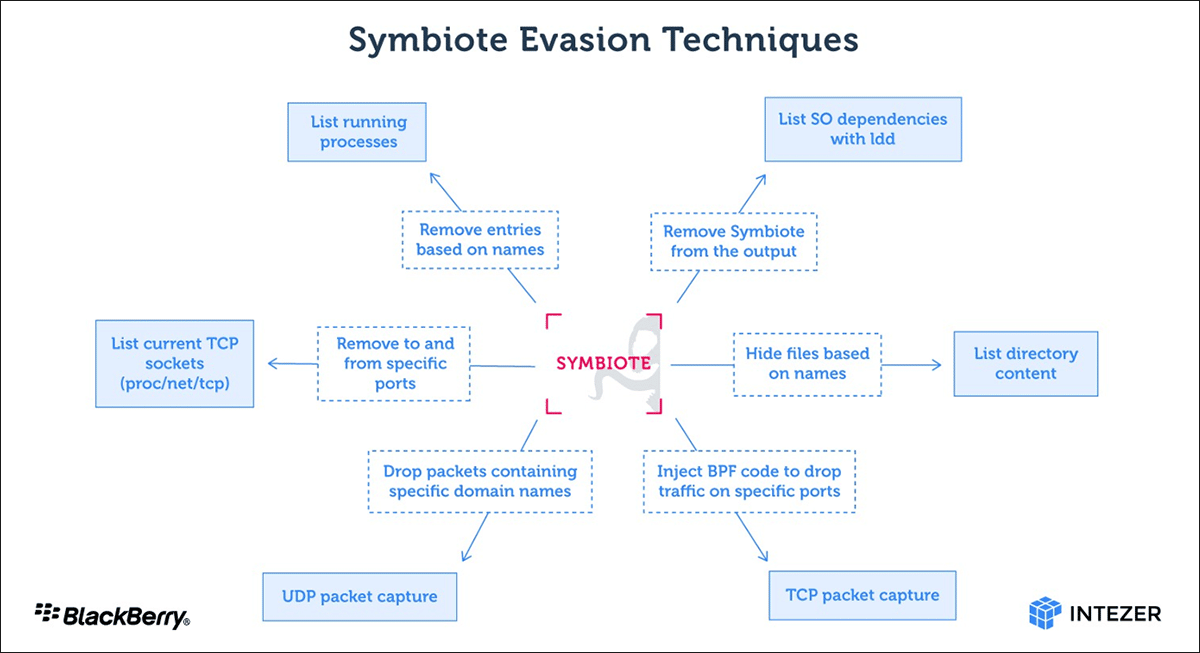

Однією з особливостей є функція перехоплення пакетів Berkeley Packet Filter (BPF). Вірус використовує її для приховування шкідливого трафіку на зараженому комп’ютері. Коли адміністратор запускає будь-який інструмент для захоплення пакетів на зараженій машині, байт-код BPF впроваджується в ядро, яке визначає, які пакети повинні бути захоплені. У цьому процесі Symbiote спочатку додає свій байт-код, щоб він міг фільтрувати мережевий трафік, який не повинен бачити програмне забезпечення для захоплення пакетів.

Інфографіка Intezer

Шкідлива програма Symbiote приховує не тільки свою присутність, але й інших файлів, пов’язаних із шкідливою програмою, розгорнутою разом із нею.

Що потрібно вірусу

Мета шкідливої програми — збирання облікових даних та надання віддаленого доступу до комп’ютера. Останнє відбувається через перехоплення кількох функцій Linux Pluggable Authentication Module (PAM): розставлені пастки дозволяють зловмиснику автентифікуватися на комп’ютері з будь-якою службою, яка використовує PAM. Сюди входить, наприклад, Secure Shell. Після аутентифікації Symbiote надає функціональні можливості отримання root-прав. Зловмисник може робити у вашому комп’ютері що завгодно — красти файли або використовувати потужності для майнінгу крипт (хоча, враховуючи курс, це малоймовірно).

Як його виявити

Через те, що вірус працює як руткіт рівня користувача, знайти його буде непросто. Для виявлення аномальних DNS-запитів може використовуватися мережна телеметрія. Інструменти безпеки — EDR та антивірус — повинні бути статично пов’язані, щоб гарантувати, що вони не заражені руткітами. Тільки так вони можуть бути ефективними.

Сообщить об опечатке

Текст, который будет отправлен нашим редакторам: